I minatori hanno imparato a eliminare la concorrenza

Source:

Source:

Fino ad ora tutto questo polverone con infezione computer e preda con il loro aiuto, criptovalute sembrava qualcosa di non molto sul serio. I criminali informatici hanno interiorizzato il programma di mining su vari siti, programmi o li installate sul PC infetto, dopo di che quelli hanno cominciato regolarmente a lavorare per il bene di qualcun altro zio, l'estrazione di un utente malintenzionato di moneta-altro. La concorrenza tra gli appassionati di arricchirsi a spese di qualcun altro diventa sempre di più, la concorrenza tra i «neri miner» in crescita, per questo c'è la necessità di «pulire» i concorrenti. E sembra ora pestilenziale programmi creati per la scomparsa di estrazione , ha cominciato a «bagnare».

La Storia ricorda molto una parodia del poliziesco thriller, ma questa è la vita. Gli esperti di sicurezza informatica sottolineano che apre cercare i minatori possono ora «uccidere» i processi in esecuzione programmi concorrenti in ram. Questo permette loro di ottenere il controllo esclusivo di tutte le risorse del computer.

Xavier Martens, esperto di sicurezza informatica di ICS Sans, ha spiegato, che hanno studiato modificato minatore quasi non è diverso da un «colleghi pericoloso business». L'unica eccezione è stata la funzione Kill List, che consente di malware arrestare concorrenti.

Il Creatore di «il programma-killer» è andato in questa fase a causa del fatto che trovare non infetto майнером computer sempre più difficile, quindi, dando a loro il frutto di una nuova funzione, che gli fornì un notevole vantaggio.

Martens sono sicuro che l'autore miner-killer ha fatto un ottimo lavoro, i cui risultati si possono applicare per lo sviluppo antivirale, permette in modo efficace e una volta «uccidere» tutte le applicazioni che producono criptata su computer di altre persone senza il consenso dei proprietari.

Super appassionati e professionisti del mondo della criptovaluta nel nostro . Coloro che desiderano capire la complessità di ferro per mining proponiamo di aderire al . Ancora abbiamo se ne parlava per la presentazione e la discussione delle alte tecnologie. .

Raccomandato

Come guardare YouTube sul televisore? Un esempio di set-top box TV Android

il design Interessante attira in tutti i gadget Negli ultimi tempi sempre più spesso è possibile sentire le parole “io non guardo la tv”. Alcuni aggiungono che non ce l'hanno nemmeno. Ma in tv, appeso su una parete o in piedi non è un supporto, è pos...

Come amplificare il segnale cellulare in una casa di campagna o in paese

Nella vita moderna ' difficile immaginare di essere senza tutti i vantaggi di telefonia mobile e internet wireless, tanto più per la città. Perdere la capacità di comunicare non vuole, e a volte hanno bisogno di lavorare (e di giocare, ovviamente). M...

Stati UNITI alla ricerca di una società che bruciare tonnellate di dati sensibili

Enormi quantità di dati che vengono memorizzati su basi militari, non si può semplicemente trascinare nel cestino e rimuovere. Tutto l'hardware su cui sono memorizzate informazioni sensibili, oggetto di completa distruzione. Meglio affrontare il fuoc...

Notizie Correlate

Google ha presentato il suo nuovo processore quantistico Bristlecone

i Dipendenti di Google Quantum AI Lab instancabilmente lavorano alla creazione , che un giorno sarà in grado di risolvere i principali problemi del mondo e venire sostituito i tradizionali computer, a cui tutti siamo abituati. Fin...

Vivо V7 Plus smartphone, che suscita interesse

il Nuovo smartphone nel nostro tempo, poche persone in grado di sorprendere. A volte riconosciuti fiore all'occhiello del mercato possono presentare qualcosa che causerà l'interesse, ma nella media del segmento, come regola genera...

BQ Intense — lunga durata smartphone dalla Russia

la società Nazionale BQ ha nel suo numero di modello di un gran numero di smartphone, e sembra che ogni mese il suo negozio online aggiornato con l'ennesima novità. Ma il costruttore non solo sforna apparecchi per quantità: ognuno...

La nuova vittima di miner è diventato un client torrent

i Ricercatori di sicurezza informatica delle aziende F5 ha parlato del nuovo metodo di nascosto il bottino . Questa volta gli hacker sono stati in grado di accedere al libero l'torrent client rTorrent. A causa disponibili in app v...

Avast ha sviluppato IA-sistema per la protezione IoT dal software installato

Nascosto criptovaluta comincia ad acquisire una sempre più dilagante. Gli hacker fanno i soldi facendo uso di mining qualcun altro computer, smartphone e altri «intelligenti» dispositivi. Al mobile World congress società...

In Bielorussia costruire un impianto di produzione di dispositivi per il mining

Dopo che nel dicembre dello scorso anno, il presidente della repubblica, Alexander Lukashenko, ha firmato il decreto «lo sviluppo dell'economia digitale», in Bielorussia, ha iniziato mining-boom. Ogni giorno nel paese so...

Samsung ha presentato un SSD da 30 TB

Quasi due anni fa l'azienda sudcoreana Samsung ha presentato unità a stato solido (SSD) da 15,36 TB, ma per l'uso in sistemi aziendali di archiviazione dei dati. E ora, dopo 2 anni Samsung annuncia la nuova unità, con aumentati di...

Qtum Foundation mette mini-fattoria di mining nello spazio

la Società Qtum Foundation ritiene che servire il blockchain-rete piuttosto costoso, ma se si invia la potenza di calcolo in orbita, è possibile risparmiare energia e denaro. Per spaziale il futuro — ha deciso di Qtum, quind...

I minatori sono diventati un ostacolo nella ricerca di civiltà extraterrestri

l'Estrazione è diventato così popolare passatempo, che i miner ha letteralmente spazzato via tutte le potenti schede grafiche con scaffali. Scontenti i giocatori non riescono a trovare la giusta scheda video, NVIDIA incoraggia i v...

Amazon ha iniziato lo sviluppo di chip specializzati per IA

Amazon ha iniziato lo sviluppo di chip di intelligenza artificiale, che sarà utilizzato nel suo «intelligente» dinamiche di Echo. Su questo riferisce il portale The Information, citando una fonte anonima in azienda. Il nuovo chip ...

Ex sviluppatori di Blockstream creare un supercomputer su blockchain

Blockstream — l'azienda, nota per lo sviluppo di криптовалютных, blockchain-progetti e la promozione di tecnologie сайдчейнов, nuovi , basati sul padre bitcoin-catena. Recentemente Ben Горлик e Johnny Dilly, due sviluppatori della...

Un exploit NSA ha aiutato virus-public key guadagnare più di 3 milioni di dollari

Vulnerabilità EternalBlue già noto agli esperti di sicurezza informatica. Considerato che su di lei ha funzionato l'Agenzia di sicurezza nazionale degli stati UNITI, e con il suo aiuto, computer infettato encoder WannaCry. Ora, se...

Potenza migliore di russo supercomputer aumenteranno il doppio

la Potenza di un supercomputer dell'università statale di Mosca Lomonosov si prevede di raddoppiare già nel prossimo mese, — ha dichiarato il rettore dell'università di MOSCA, Viktor Sadovnichy in una riunione di Integrazion...

BQ Advance — non è uno smartphone, e una miniera di sorprese

Se una persona dice che non ama le sorprese, questo significa che la vita raramente stupito per la sua qualcosa di buono e positivo. Ma ci sono alcune cose che sono chiamati a invertire pessimisti percezione della realtà. Ad esemp...

Un servizio di proxy per il browser Tor rubava gli utenti Bitcoin

gli Esperti di sicurezza della società di Proofpoint ha condotto un'indagine, durante la quale ha scoperto che un servizio di proxy cipolla.top, attraverso il quale è possibile accedere alla rete Tor di un normale browser, il sost...

Si compone di rating più favorevoli paesi di mining

l'Edizione di International Business Times ha analizzato la redditività in 115 paesi e pari rating, in cui in primo luogo è stata Venezuela — è lì che, secondo la ricerca, i guadagni di un Bitcoin è più conveniente. Per il...

Mentre guardavamo YouTube, i truffatori майнили sui nostri PC

Mentre si è impegnati in anteprima su YouTube, i personal computer e altri gadget, probabilmente, il segreto майнили per gli attaccanti. Su questo esperto di sicurezza informatica Troy Marcia. la Marcia scrive che per il mining ...

Kaspersky lab ha scoperto un ladro di criptovaluta trojan

gli Esperti «Kaspersky Lab» ha trovato un trojan Mezzo, di mascheramento i dati in file di scambio tra bancari e sistemi di contabilità. Il software dannoso attacca fresca file di testo di contabilità. Se dopo un paio di...

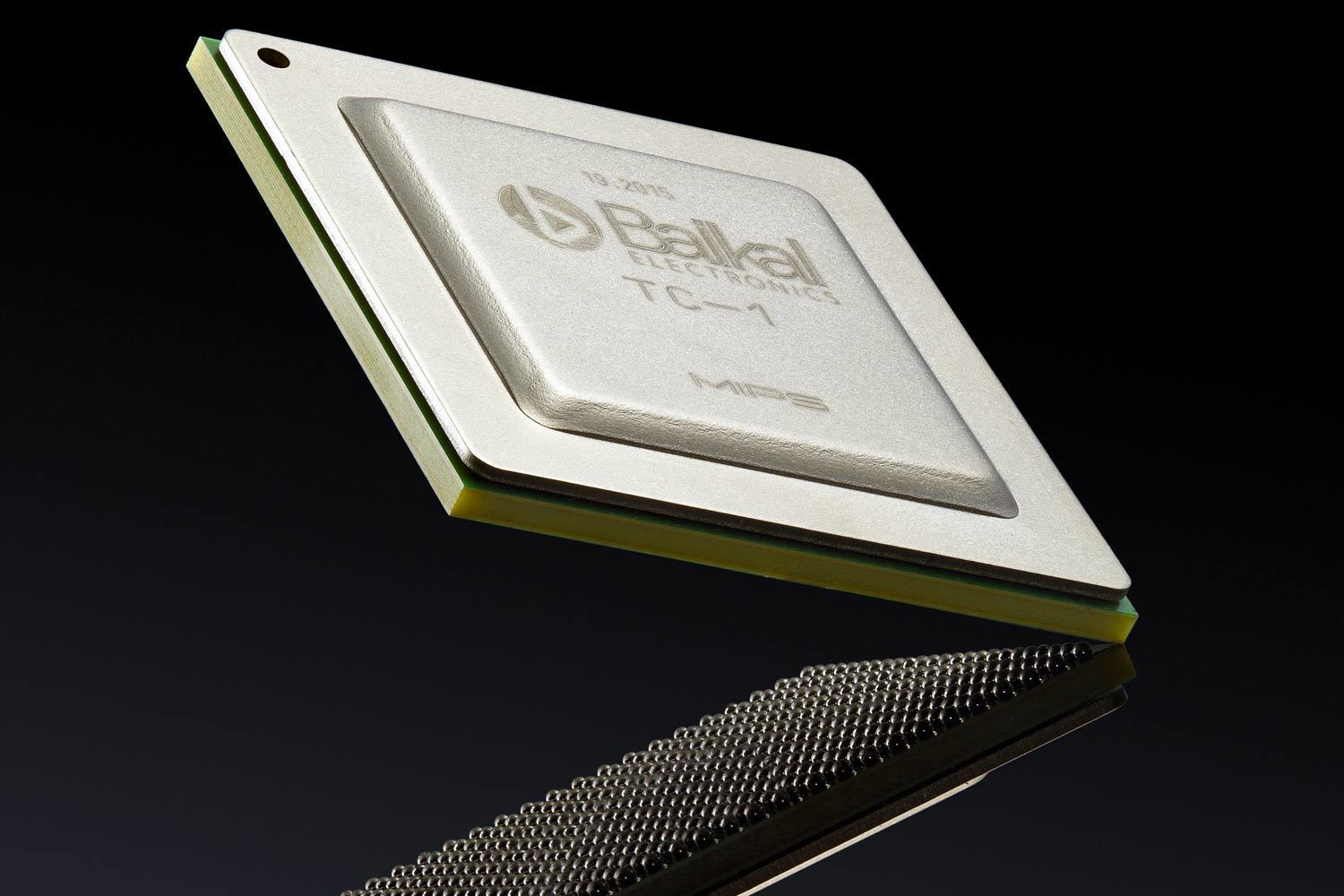

Russi processori «Baikal» saranno in libera vendita

abbiamo già ripetutamente di società nazionale «Baikal Electronics», una società di progettazione di circuiti integrati basati su architettura ARM e MIPS. In precedenza i processori società denominata Baikal-T1 sono disponibili pe...

In Cina costruire un supercomputer capace di eseguire un trilione di calcoli al secondo

gli scienziati Cinesi hanno messo di fronte a un nuovo ambizioso obiettivo — entro il 2020, di completare lo sviluppo di un supercomputer Tianhe-3, la cui potenza di calcolo in grado di arrivare fino a квинтиллиона di operaz...

Commenti (0)

Questo articolo non ha nessun commento, per essere il primo!