हैकर्स - खोज परिणाम: 32

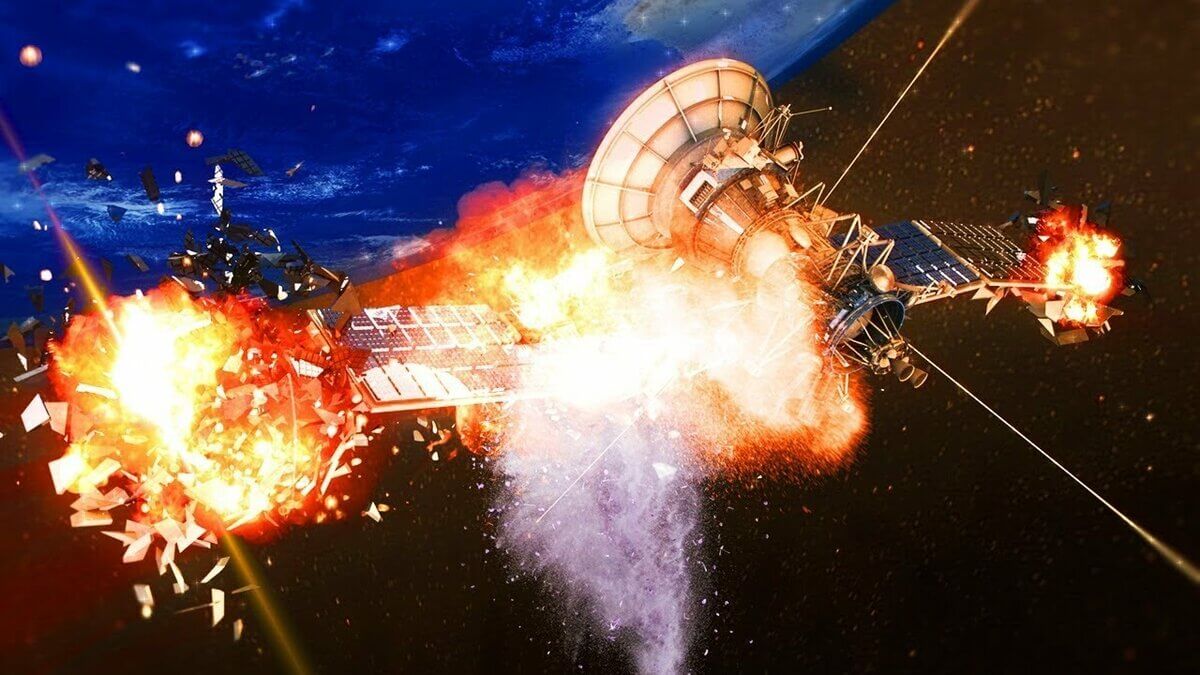

हैकर्स बारी कर सकते हैं ग्रहों के उपग्रहों में एक हथियार

पिछले महीने, SpaceX बन गया ऑपरेटर की दुनिया की सबसे बड़ी संख्या के सक्रिय उपग्रहों. यह ज्ञात है कि के अंत के रूप में जनवरी, 2020, कंपनी ने 242 उपग्रह की परिक्रमा ग्रह, और लांच करने की योजना बनाई एक और 42 000 अगले दशक के भीतर. के र...

कृत्रिम बुद्धि सीखा है नीचे ट्रैक करने के लिए हैकर्स

कि क्या करने के लिए हैकर्स का विरोध कृत्रिम बुद्धि? और सिस्टम पर आधारित इस प्रौद्योगिकी के तेजी से वास्तविक जीवन में इस्तेमाल किया. अक्सर, हालांकि, गुंजाइश का विश्लेषण करने के लिए सीमित है डेटा की बड़ी मात्रा या जटिल गणना. लेकिन ...

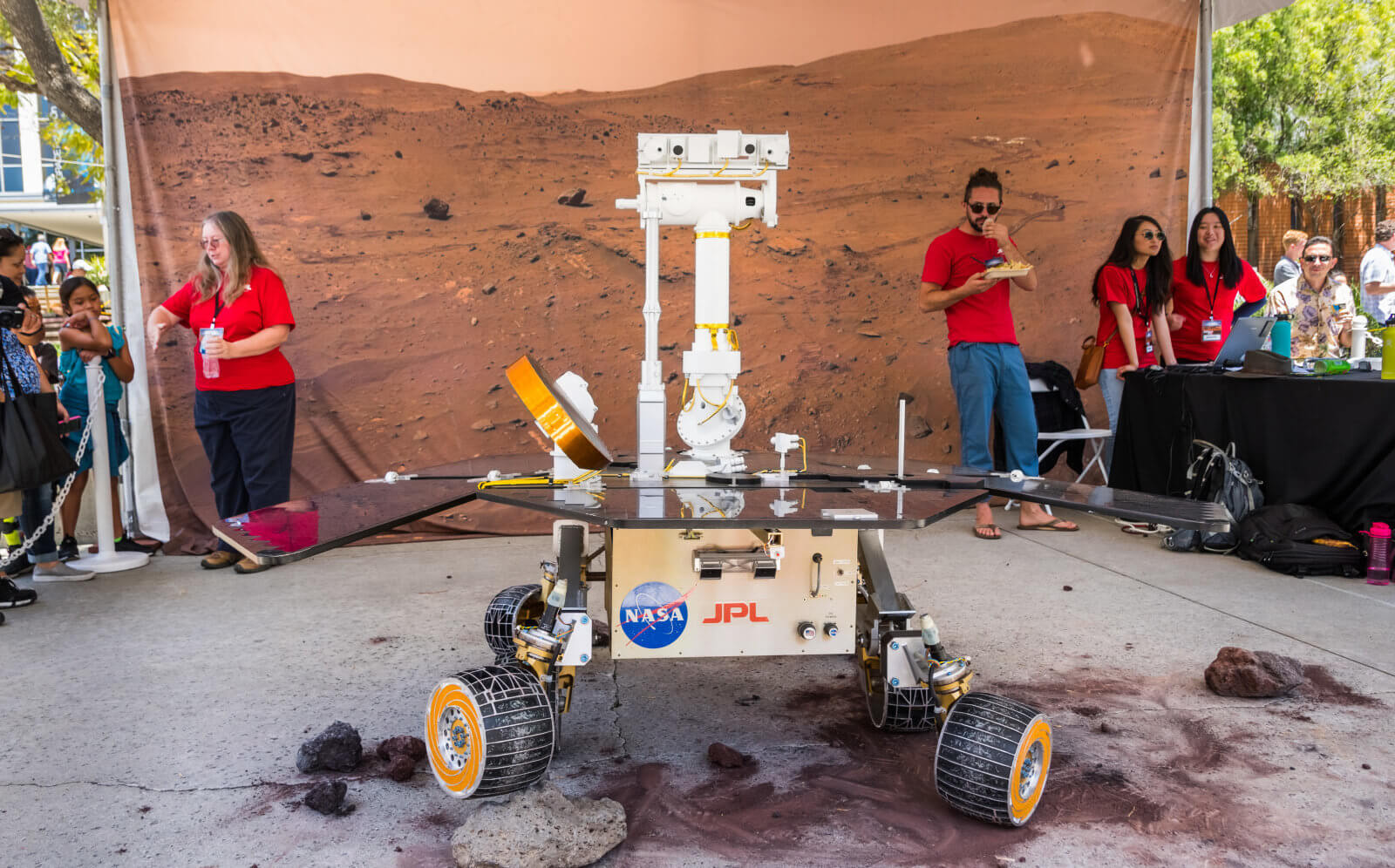

हैकर्स तोड़ दिया में नासा सर्वर का उपयोग कर, एक सस्ते रास्पबेरी Pi कंप्यूटर

कर सकते हैं अमेरिका की जेट प्रोपल्सन प्रयोगशाला नासा (जेपीएल) और कुछ का उत्पादन सबसे उच्च तकनीक चीजों ग्रह पर, उदाहरण के लिए, एक ही है और अंतरिक्ष दूरबीन है, लेकिन यह पता चला है कि वह अनुभवी है, बहुत ही गंभीर समस्याओं के साथ साइबर...

हैकर्स धन प्राप्त होगा और कार की हैकिंग के लिए एक टेस्ला मॉडल 3

टेस्ला की कोशिश कर रहा है द्वारा सभी का अर्थ है की रक्षा करने के लिए अपनी इलेक्ट्रिक कार से तोड़ने, और यह निश्चित रूप से काम करने के लिए कुछ के साथ. इस बात का सबूत कई हैं — उदाहरण के लिए, एक बार हैकर्स बेल्जियम से कर रहे हैं मॉडल ...

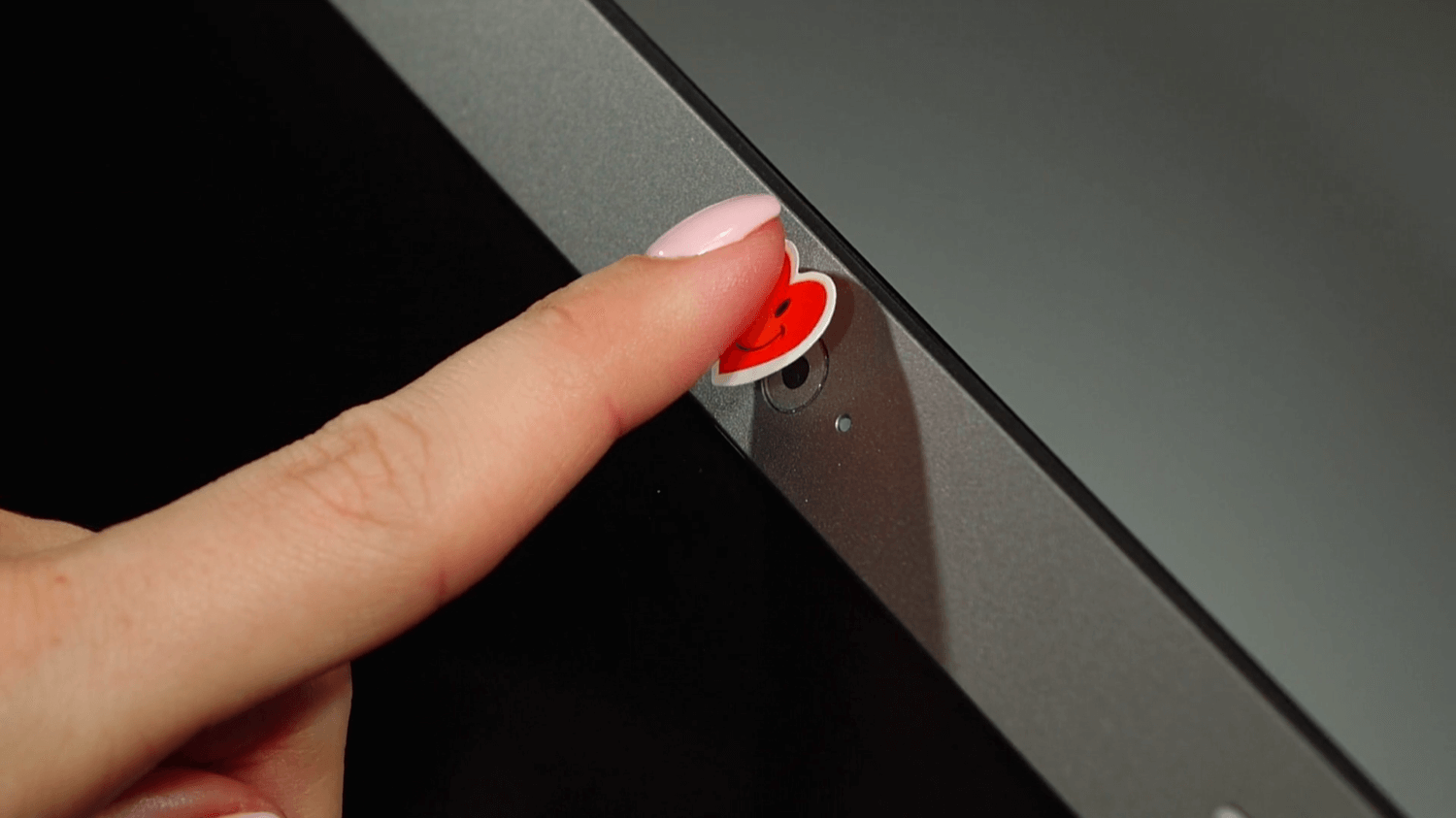

हैकर्स नजरअंदाज किया है एक सबसे जटिल सुरक्षा प्रणालियों

विशेषज्ञों के क्षेत्र में कंप्यूटर की सुरक्षा के बारे में बात की थी कि कैसे हैकर्स आसानी से दरकिनार प्राधिकरण प्रणाली पर आधारित स्कैनिंग और विश्लेषण के चमड़े के नीचे रक्त वाहिकाओं. यह कैसे किया जाता है, शोधकर्ताओं की बॉयोमीट्रिक प...

मास्को में, एक हमले पर नई केबल कार

दो दिन पहले, केबल कार से अवलोकन मंच पर गौरैया हिल्स और Luzhniki स्टेडियम साइबर हमले प्रतिबद्ध है । समाचार एजेंसी तास के लिए संदर्भ के साथ प्रेस सेवा की मास्को केबल कार की रिपोर्ट है कि घटना जगह ले ली पर 28 अगस्त, 14:00 पर. कर्मच...

हैक 2 सेकंड: डिजिटल संरक्षण टेस्ला का विरोध नहीं कर सका हैकर्स

उत्साही लोगों के एक समूह से कैथोलिक Louvain विश्वविद्यालय (बेल्जियम) के लिए एक रास्ता मिल दरार डिजिटल कुंजी Tesla मॉडल एस से दूर है । हैकिंग की कोई दो से अधिक सेकंड । के बारे में कैसे यह करने के लिए, शोधकर्ताओं ने एक सम्मेलन में ब...

शरीर कैमरे पुलिस द्वारा इस्तेमाल किया जा सकता हैकर्स और अपराधियों

दुनिया भर में पुलिस आज पहनने शरीर कैमरों. वे कर रहे हैं के लिए एक उपयोगी उपकरण की रक्षा करता है कि पुलिस की रक्षा करता है, नागरिकों से अवैध कार्यों के कानून प्रवर्तन अधिकारियों में मदद करता है भ्रष्टाचार से लड़ने के लिए और कार्य क...

कंप्यूटर के उपयोगकर्ताओं के लिए शुरू किया, धमकी के प्रकाशन व्यक्तिगत वीडियो और ब्राउज़र इतिहास

दुनिया भर में कंप्यूटर उपयोगकर्ताओं शुरू कर दिया है प्राप्त करने के लिए ई-मेल से घोटाले के धन उगाही करने के लिए. पर निर्भर करता है जो पत्र भेजा है, इसकी सामग्री बदल सकता है । हालांकि, सहयोगियों से व्यापार अंदरूनी सूत्र में सक्षम थ...

हैकर चुरा लिया की फाइलें अमेरिकी सेना है, लेकिन नहीं कर सका उन्हें बेचने के लिए भी $ 150

हैकर अनुमान लगाया गया है, का उपयोग करने के लिए जोखिम के routers के लिए पहुँच प्राप्त करने के लिए फ़ाइलों को अमेरिकी सेना के. प्राप्त आंकड़ों वह को बेचने का प्रयास किया पर मंच पर darknet, लेकिन करने में असमर्थ था खोजने के लिए एक रु...

हैकर समूह का नियंत्रण जब्त कर लिया उपग्रहों और ऑपरेटरों

शोधकर्ताओं में सुरक्षा के क्षेत्र सिमेंटेक कार्पोरेशन की खोज की एक परिष्कृत हैकिंग अभियान का शुभारंभ कंप्यूटर से चीन में. हैकर्स प्रवेश के कंप्यूटर उपग्रह ऑपरेटरों, रक्षा ठेकेदारों और दूरसंचार कंपनियों में अमेरिका और दक्षिण पूर्व ...

आधे से एक लाख routers बंद कर दिया जा सकता VPNFilter

शोधकर्ताओं ने सुरक्षा के क्षेत्र में हाल ही में पता चला है कि कम से कम 500 हजार routers में सेवा के बीच साधारण उपयोगकर्ताओं और कंपनियों मैलवेयर से संक्रमित VPNFilter, जो पिछले संस्करण पहले से था पर फैल गया है यूक्रेन के राज्य क्षे...

30 से अधिक प्रमुख आईटी कंपनियों पर हस्ताक्षर "एक डिजिटल जिनेवा कन्वेंशन"

न्यूयॉर्क टाइम्स की रिपोर्ट है कि 30 से अधिक प्रौद्योगिकी कंपनियों सहित Facebook और माइक्रोसॉफ्ट की योजना की घोषणा करने के बयान के अनुसार, जो करने के लिए वे सार्वजनिक रूप से इंकार कर दिया में भाग लेने के लिए साइबर हमलों सरकार द्वा...

जोखिम में सिस्को IOS छोड़ उपयोगकर्ताओं को इंटरनेट के बिना

वर्तमान में, एक शक्तिशाली botnet हमला. सभी इंटरनेट पतों को स्कैन कर रहे हैं की उपस्थिति के लिए आकर्षक कमजोरियों के सॉफ्टवेयर में सिस्को IOS के लिए अनुमति देता है, दूर से आदेश पर अमल पर सिस्को उपकरणों. बीओटी चलता है करने के लिए डिव...

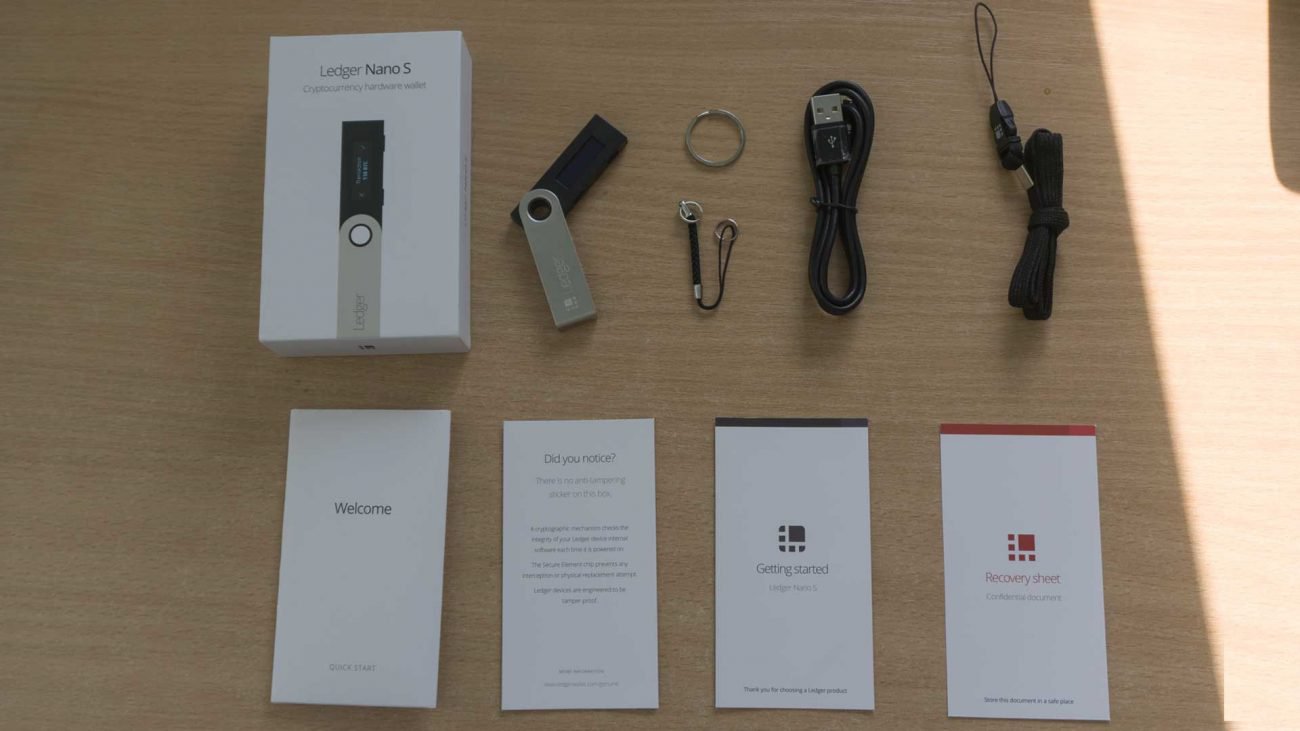

छात्र में काट दिया एक सुरक्षित क्रिप्टो खाता बही

एक cryptocurrency परिसंपत्ति पूरी तरह से लागत सॉफ्टवेयर जेब से बना है, जो कंप्यूटर पर है । लेकिन कुछ का मानना है कि यह असुरक्षित है, तो वे का उपयोग हार्डवेयर पर्स है, जो एक छोटे dongle है कि हो सकता है कंप्यूटर से जुड़ा है या नहीं...

वायरस-खनिक सीखा है को खत्म करने के लिए प्रतियोगिता

फिर भी, यह सब उपद्रव के साथ संदूषण और निष्कर्षण का उपयोग करके cryptocurrency की तरह देखा कुछ बहुत गंभीर नहीं है । साइबर अपराधियों शुरू की है एक कार्यक्रम-खनिक पर विभिन्न साइटों, कार्यक्रम, या उन्हें स्थापित अपने पीसी पर है, जिसके ...

नए शिकार के खनिक बन गया है, एक धार ग्राहक

शोधकर्ताओं ने साइबर सुरक्षा कंपनी F5 के बारे में बात की एक नई तरह की शिकार है । इस बार हैकर्स सक्षम थे का उपयोग करने के लिए नि: शुल्क कंसोल धार ग्राहक rTorrent. क्योंकि इससे पहले आवेदन की भेद्यता हमलावरों संक्रमित कर सकता है ' कंप...

अवास्ट विकसित किया गया है एक एअर इंडिया प्रणाली के संरक्षण के लिए IoT के बाकी हिस्सों से खनिक

छिपा cryptocurrency के लिए शुरू होता है बन अधिक बड़े पैमाने पर है । हैकर्स का उपयोग पैसे कमाने के लिए खनन अन्य लोगों के कंप्यूटर, स्मार्टफोन और अन्य «स्मार्ट» डिवाइस । विश्व मोबाइल कांग्रेस में कंपनी अवास्ट ने कहा कि सीम...

माइक्रोसॉफ्ट वर्ड बन गया के सहायक "," खनिक

हैकर्स चाहते हैं की पकड़ पाने के लिए cryptocurrency दूसरों की कीमत पर रोक नहीं है, किसी भी तरह से कोशिश कर रहा का उपयोग करने के लिए किसी भी, यहां तक कि सबसे संदिग्ध बचाव का रास्ता का उपयोग करने की क्षमता की अन्य कंप्यूटर. इस बार ह...

टेलीग्राम में की खोज की भेद्यता की अनुमति देता है कि हैकर्स के लिए मेरा cryptocurrencies

का उपयोग कर लोकप्रिय टेलीग्राम मैसेंजर हैकर्स लगभग एक वर्ष था की क्षमता का उपयोग करने के लिए उपयोगकर्ताओं को ' कंप्यूटर संक्रमण के साथ एक पीसी मैलवेयर के लिए सक्षम छिपकर का उत्पादन . समस्या के बारे में सूचना दी «Kaspersky लैब...