Hacker haben die Server der NASA, verwenden billige Computer Raspberry Pi

Source:

Source:

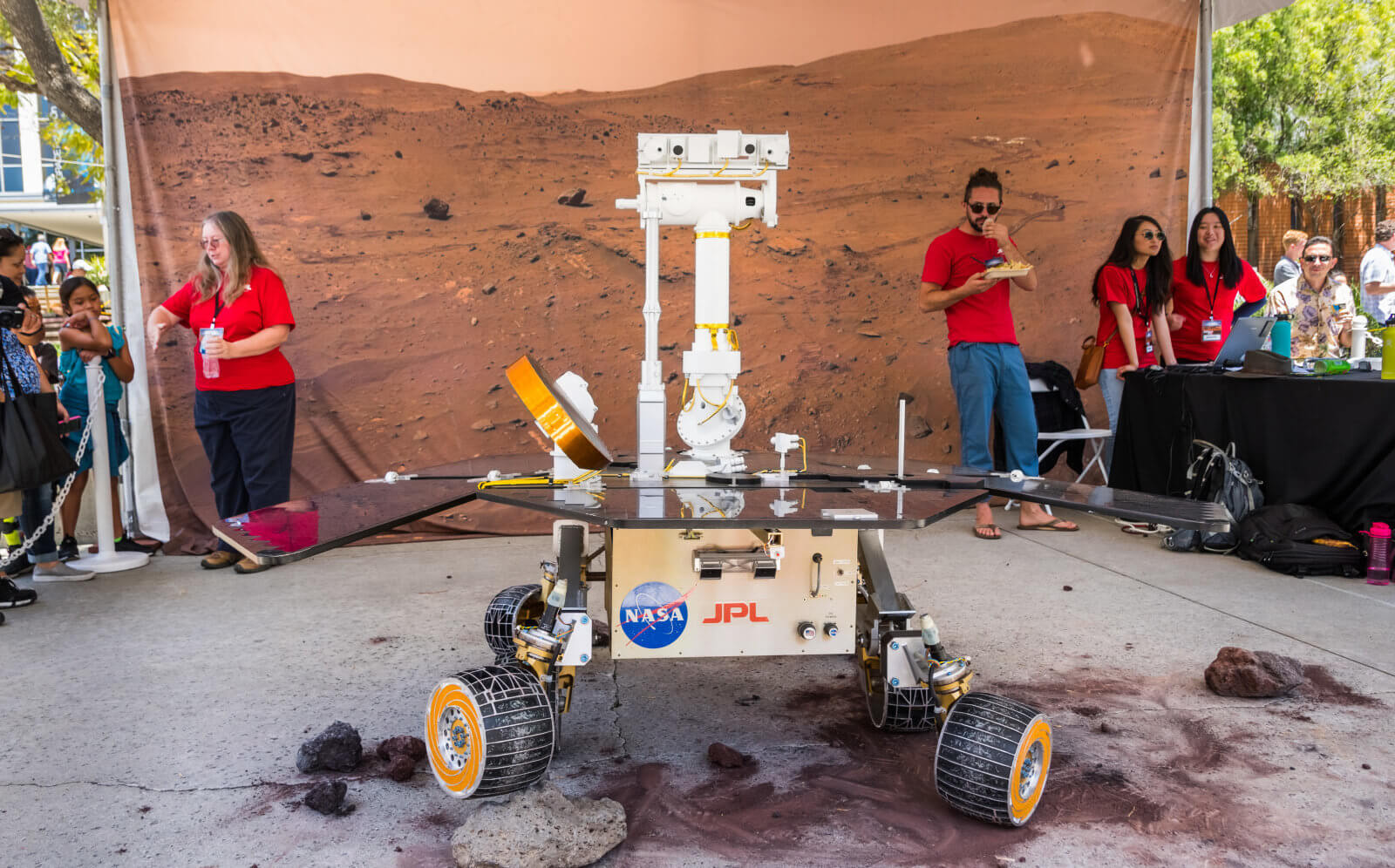

Kann die amerikanische Jet Propulsion Laboratory der NASA (JPL) und produziert einige der High-Tech-Dinge auf dem Planeten, zum Beispiel, die gleichen und Weltraum-Teleskope, aber es stellt sich heraus, dass Sie beobachtet sehr ernsthafte Probleme mit der Internetsicherheit. Wie schreibt das Portal Engadget, verweist auf den Bericht der Verwaltung Oberinspektor Agentur, Computer Netzwerksicherheit zu einem der führenden Forschungslabors der Welt befindet sich auf sehr mittelmäßigem Niveau, was der Grund für Ihre erfolgreichen Hacker-Einbruch im April 2018.

Wie die NASA-Server hacken?

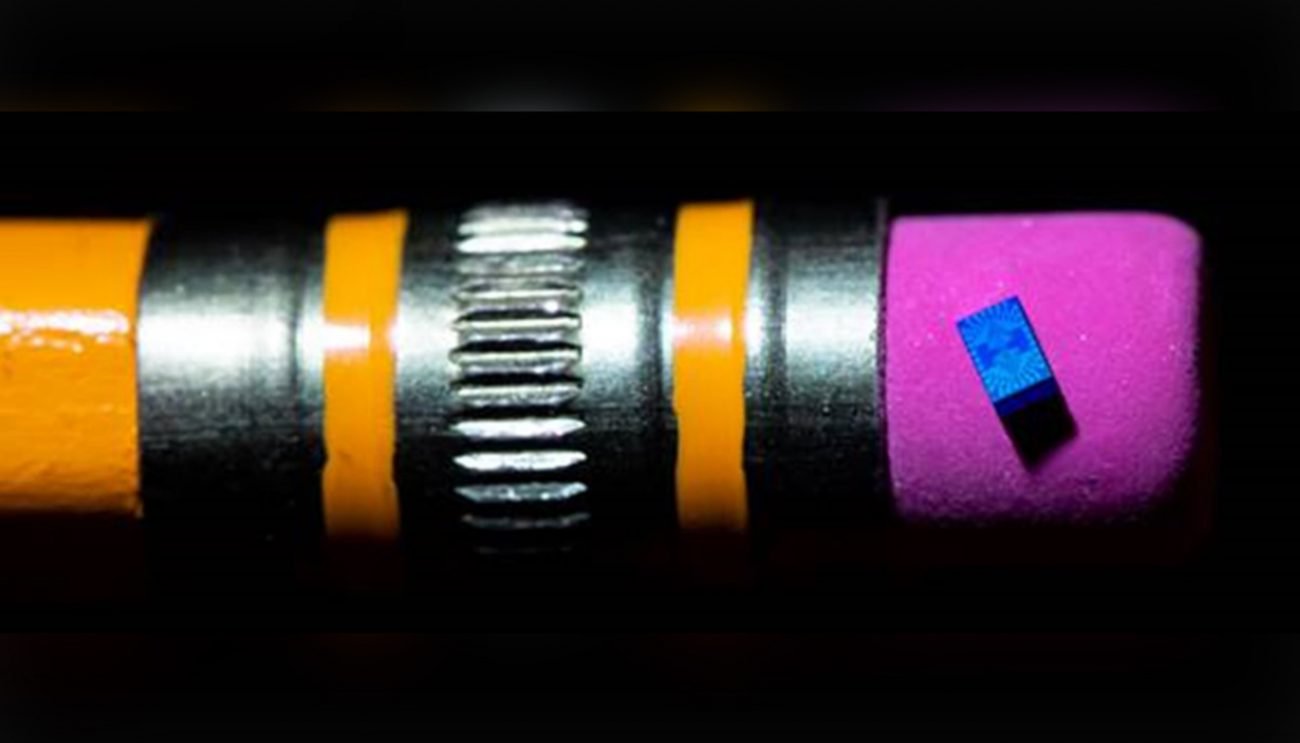

Laut der Quelle, übeltäter, mit dem ein nicht authentifizierter Computer auf Basis des Raspberry Pi (kompakte Single-Board-Computer von der Größe einer Kreditkarte, die ursprünglich konzipiert als Low-Cost-System für den Unterricht der informatik, aber später erhielt breitere Anwendung) und 500 MB an Daten zu stehlen, die sich in einem der wichtigsten Systeme. Hacker nutzten diese Gelegenheit, um eine Schleuse, die erlauben würde, die tiefer eindringen in das interne Netzwerk JPL.

In der Tat, es eröffnet Ihnen den Zugang zu einigen großen Missionen der NASA, einschließlich Deep Space Network, die ein internationales Netzwerk Radioteleskope und Mittel der Kommunikation verwendet wie für радиоастрономического der Erforschung des Sonnensystems und des Universums, als auch für die Verwaltung межпланетными kosmischen Apparaten. Danach wird aus Sicherheitsgründen die Agentur entschieden, die Trennung vom Netz JPL Projekte für die Schaffung eines Mehrzweck-Transport-Raumschiff «Orion» und der Internationalen Raumstation, um die Hacker später nicht erreicht haben und die Ihnen.

Inspektion auch festgestellt, dass zusätzlich zu den Problemen mit der Sichtbarkeit von mit dem Netzwerk verbundenen Geräte und der Mangel an Netzwerk-Partitionierung auf die einzelnen Subsysteme, Anforderungen Sicherheit nicht verarbeitet werden für längere Zeit. Es wird bemerkt, dass in einigen Fällen diese Anforderungen niemand verarbeitet hat innerhalb von 180 Tagen. Die Ermittler betonen, dass die Praxis der Führung und Reaktion auf solche Vorfälle von den Mitarbeitern der Abteilung Sicherheit JPL unterscheiden sich von den Vorschriften und Empfehlungen der NASA.

In der Aerospace-Agentur akzeptierten alle Feststellungen der Inspektion, und auch versprochen, befolgen Sie alle Empfehlungen der Aufsichtsbehörde, darüber eine — Möglichkeiten schaffen für die Suche nach Bedrohungen, um die Schwachstellen zu finden, bevor Sie zu ernsthaften Problemen führen. Mit diesem Artikel in der NASA nicht einverstanden sind.

Abonniere unseren . Täglich dort veröffentlichten Materialien, die fallen nicht auf die Haupt-Website.

Mehr:

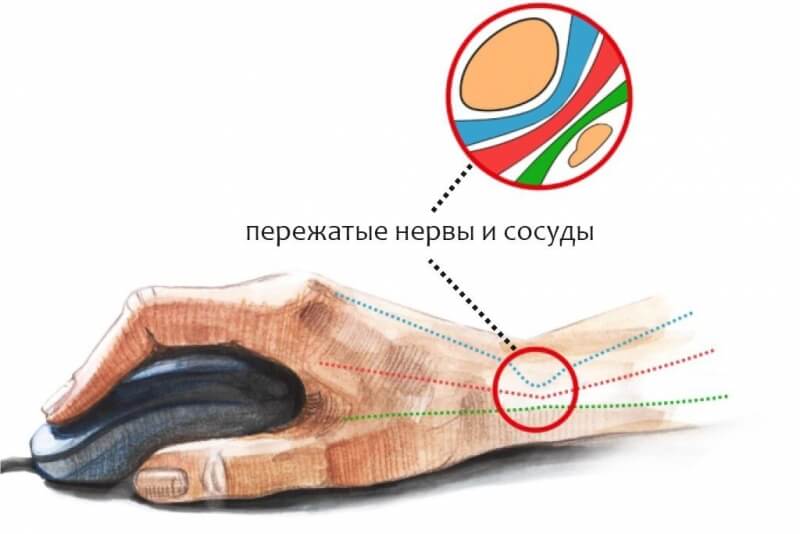

Warum schlecht lange sitzen am Computer und wie man es beheben

Ich hab vor kurzem eine kleine Umfrage unter Freunden und bekannten darüber, wie Sie bewerten Ihre Wirksamkeit bei der Remote-Arbeit. Fast alle, die ich kenne — jetzt arbeiten von zu Hause am Computer und Telefon. Wobei, wie sich herausstellte,...

Die parametrische Architektur: ob die künstliche Intelligenz die Technik der Stadt?

Wenn Sie denken über die Zukunft, welche Muster stehen Sie vor den Augen? Als Amateur ретрофутуризма – Genre dessen Grundlage die Vorstellungen der Menschen der Vergangenheit über die Zukunft, ich habe immer stellte sich die Stadt der Zukunft застрое...

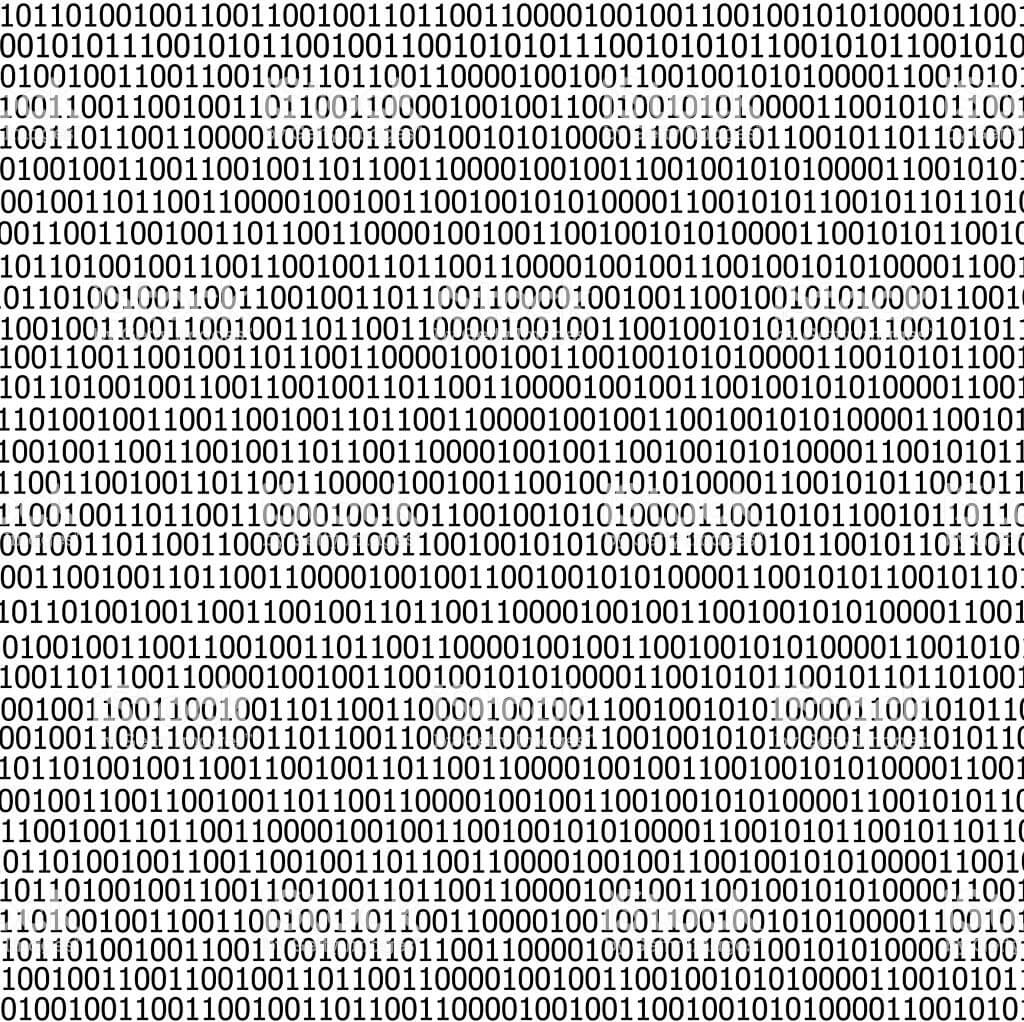

Wie funktioniert der Arbeitsspeicher Ihres Computers?

Alle Daten in den Computer — diese Nullen und Einheit. Der Text, den Sie gerade Lesen, передался von unserem Server direkt auf Ihren Computer und trat in den Speicher — er ist eine Folge von Nullen und Einsen. Vorbereitet werden Sie auf I...

Verwandte News

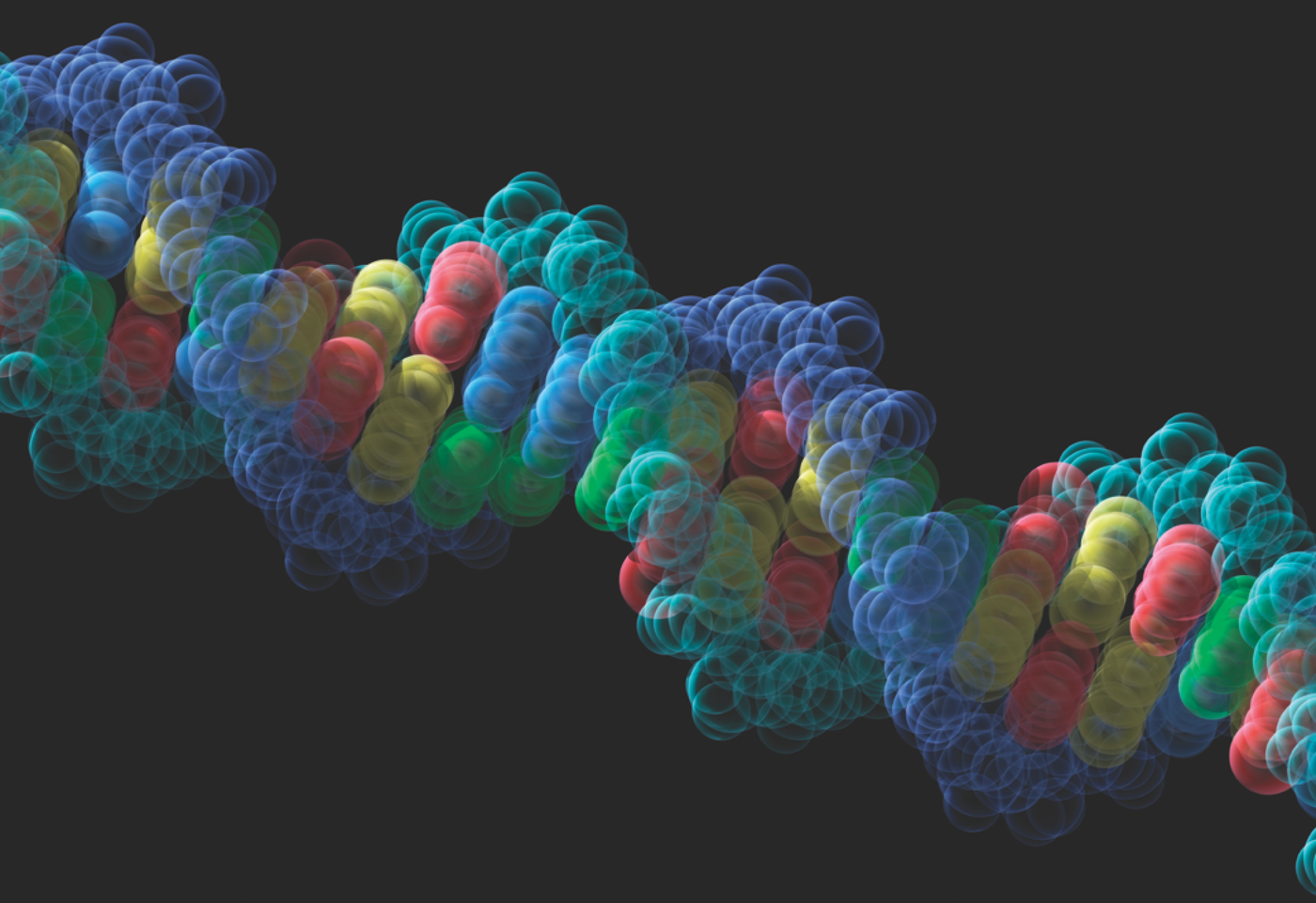

Erstellt PC-basierte DNA, die endlich umprogrammieren kann

Es wird angenommen, dass die DNA, wird uns erretten von Computern. Dank der Fortschritte im Bereich der Ersatz-Silizium-Transistor, Computer auf der Grundlage der DNA Versprechen uns eine massive parallele Computing-Architektur, d...

Der Quanten-Computer. Warum Sie noch nicht gibt, obwohl Sie bereits besitzen?

Fünfzig Jahren Smartphones wären dann absolut magischen Computern. Genau so wie klassische Computer waren fast невообразимы zu früheren Generationen sind wir heute konfrontiert mit der Geburt einer völlig neuen Art von Computing: ...

IBM kam mit der «Moores Gesetz» für Quantencomputer

die Firma IBM bot benutzen Maßnahme «Quanten-Volumen», das muss jedes Jahr verdoppelt — und es entspricht dem Gesetz von Moore, das wird in traditionellen Computer-Berechnungen. Nach dem Mooreschen Gesetz, die Zahl der transistore...

Der Schnellste Supercomputer der Welt brach den Rekord der künstlichen Intelligenz

An der Westküste Amerikas wertvollsten Unternehmen der Welt versuchen, künstliche Intelligenz schlauer. Google und Facebook prahlen Experimente mit der Verwendung von Milliarden von Fotos und tausenden von High-Performance-Prozess...

Physik berechnet einem Zustand der Superposition der Graphen cubits

Möglichkeit der praktischen Anwendung der Quanten-Computer ist jetzt noch einen Schritt näher Dank графену. Experten des Massachusetts Institute of Technology und Ihre Kollegen aus anderen wissenschaftlichen Institutionen durchgef...

Am MIT verwendeten biologischen Virus, um die Geschwindigkeit Ihres Computers

Immer, wenn der PC (und jedes andere elektronische Gerät) Daten verarbeitet, es gibt eine kleine Verzögerung bei der, sozusagen, von der übertragung von Informationen «von einer anderen Hardware» (Z. B. aus dem RAM in das physisch...

Neue Teilchen zu eröffnen, den Weg zur Schaffung von photonischen Computer

Alle moderne elektronische Geräte verwenden, um Informationen zu übertragen Elektronen. Jetzt in vollem Gange Entwicklung von Quanten-Computern, die viele als zukünftigen Ersatz für die herkömmlichen Geräte. Doch es gibt einen wei...

Eine neue Computer-Architektur nach Art des Gehirns verbessern kann Methoden der Datenverarbeitung

Wissenschaftler von IBM entwickeln neue Computer-Architektur, die besser geeignet für die Verarbeitung der wachsenden Datenmengen, die mit algorithmen der künstlichen Intelligenz. Sie beziehen Ihre Inspiration aus dem menschlichen...

Die Firma D-Wave hat eine offene und Kostenlose Plattform für quanteninformatik

Mit der breiten Streuung von Quanten-Computer müssen eine echte Revolution im Bereich der Rechentechnik, indem Sie nicht nur Gewinne in der Leistung, sondern auch die Verbesserung der Indikatoren für Cyber-Sicherheit. Bereits jet...

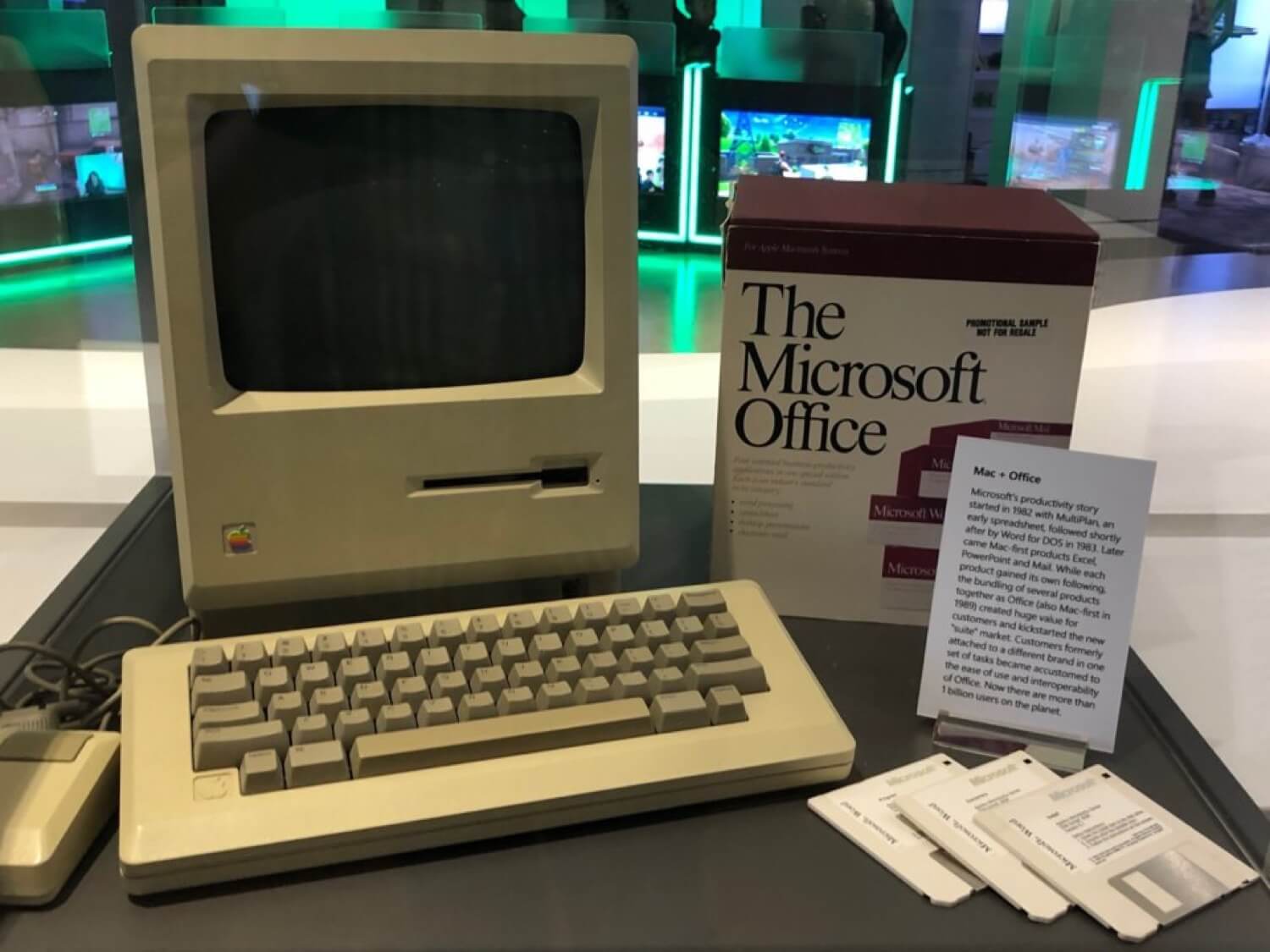

Exkursion in das Museum von Computern, die die Welt veränderten

aus irgendeinem Grund der alte Computer nicht zu Klassikern. Nur wenige Menschen enthält Sie mit der gleichen Sorgfalt wie enthalten alte Möbel oder Autos. Das liegt vermutlich daran, dass Sie nicht geeignet sind für den Einsatz i...

Bei Intel-Prozessoren gefunden noch 3 Schwachstellen. Sie ermöglichen es, Daten zu stehlen

Heute ist die Gesellschaft Intel hat drei neue Schwachstellen Ihrer Prozessoren. Laut der amerikanischen Gesellschaft, diese Schwachstellen können von Angreifern ausgenutzt werden, um den Zugriff auf bestimmte Daten zugreifen, die...

9. Generation der Intel Prozessoren mit 8 Kernen vorgestellt wird, wird am 1. Oktober

es gab Gerüchte, dass Intel präsentiert die 9. Generation der Prozessoren im Oktober. Obwohl 10-нанометровые Chips Cannon Lake Unternehmen wurden zurückgestellt, bis 2019, Update dieses Jahres basiert auf die Verbesserung des best...

Die Geschichte des ersten Macintosh-Computers, der in das Hauptquartier von Microsoft

Nicht so lange her, dass wir die Geschichte der ersten Visitenkarten von Bill Gates und Paul allen, die entweder in der Ausstellungshalle der zentrale von Microsoft verfügbar zu besuchen. In diesem Saal gibt es noch etwas sehr mer...

Die Geschichte der ersten Visitenkarten von Bill Gates und Paul allen

Alle mit etwas begonnen. Microsoft begann mit zwei Freunden, die sich entschieden haben, schreiben die Software für Mikrocomputer. Sie haben ein Unternehmen gegründet und haben sich Visitenkarten. Heute sind diese Visitenkarten we...

Computer-Nutzer zu bedrohen begann die Veröffentlichung von persönlichen Videos und Browser-History

Computer-Nutzer auf der ganzen Welt haben begonnen, E-Mails von Betrügern, die Geld erpressen. Je nachdem, an wen die Nachricht gerichtet, sein Inhalt kann variieren. Dennoch, die Kollegen von Business Insider ist es gelungen, ein...

7 Laptops für diejenigen, die kaufen das beste

Wenn Sie kaufen möchten leistungsstärkste Notebook heute, achten Sie auf Modelle mit Premium-Design und Materialien, Display mit hoher Auflösung, Prozessor und 16 Gigabyte RAM. In diesem Fall haben Sie die Wahl nicht zu groß. Hier...

Hacker Stahlen die Dateien der US-Armee, konnte aber nicht verkaufen Sie sogar für 150 US-Dollar

Hacker vermutete die Schwachstelle des Routers für den Zugriff auf die Dateien der US-Armee. Er versuchte, die erhaltenen Daten im Forum zu verkaufen in даркнете, aber nicht in der Lage, finden Interessierte Käufer, wodurch auch d...

Geheime «Pocket» Surface von Microsoft wird mit einem faltbaren Bildschirm

das Unternehmen Microsoft arbeitet an einem neuen geheimnisvollen Gerät aus dem Surface schon mindestens ein paar Jahre. Das Gerät mit dem Codenamen «Andromeda» immer wieder in den Patenten geflasht, berichten, Links im Betriebssy...

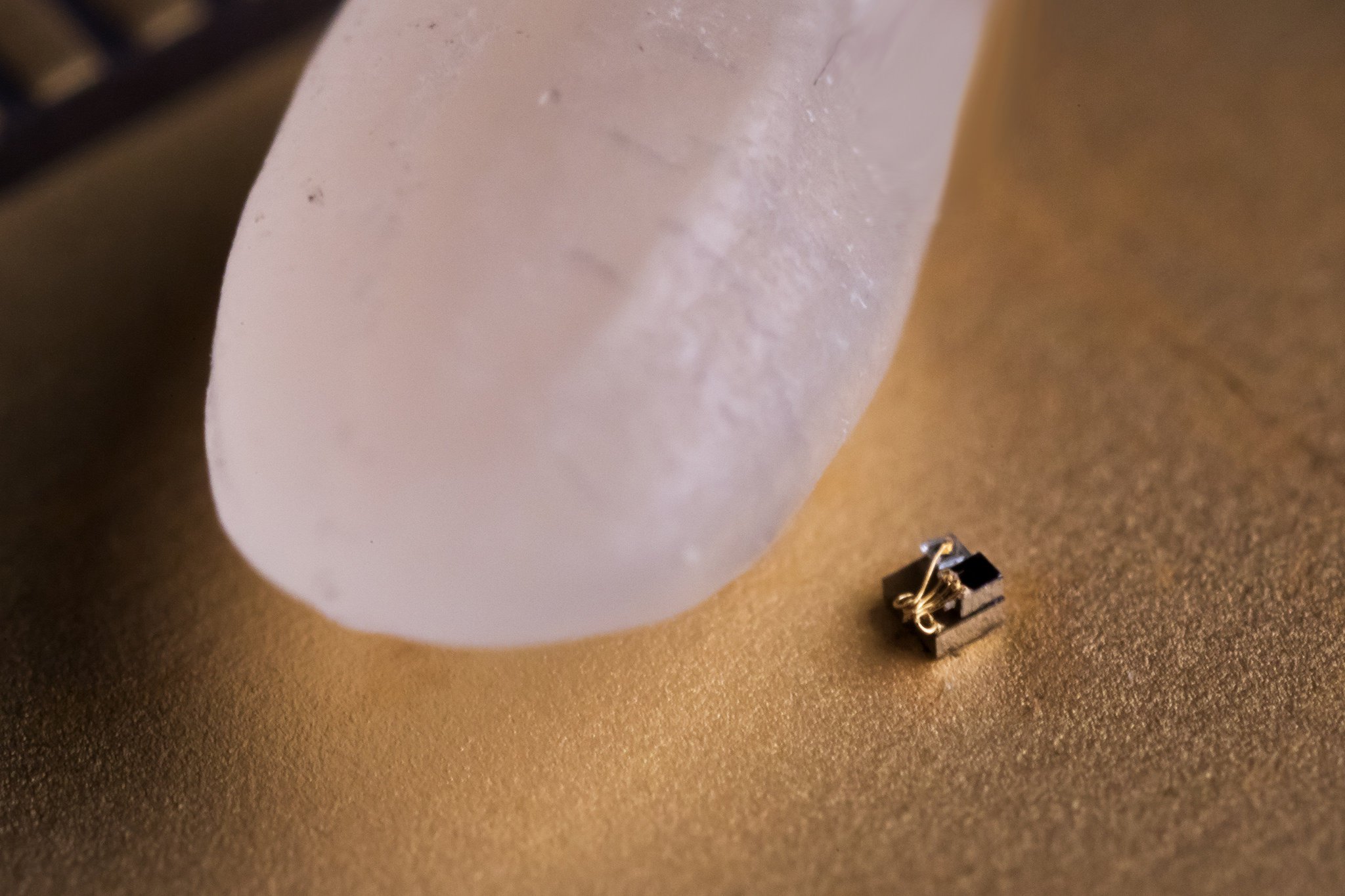

Das kleinste Computer der Welt ist jetzt noch kleiner

Wenn IBM erklärte im März, was hat das kleinste Computer der Welt, den Wissenschaftler von der University of Michigan unzufrieden hob die Augenbrauen, denn bis zu dieser Meisterschaft IBM gehörte zu Ihnen. Jetzt das kleinste Compu...

Bei Intel haben das kleinste in der Welt der Quanten-Chip

Schon fast kein Zweifel bleibt, dass in Zukunft Quantencomputer und wenn kein Ersatz für die üblichen Rechenmaschinen, so doch in hohem Grade Ihre потеснят. Fortschritte in diesem Bereich machen sich bereits viele Unternehmen und ...

Kommentare (0)

Dieser Artikel wurde noch kein Kommentar abgegeben, sei der erste!