Seguridad - resultados de la búsqueda: 112

Tesla ha incrementado la seguridad de sus coches y con sólo cambiar los faros

los Fabricantes de automóviles están tratando de lograr la máxima seguridad de su equipo. Para ello, se deberá estar equipado con los refuerzos de los sistemas, las funciones de pilotaje automático, resistente carrocerías y realme...

Los científicos explicaron que pueden ser peligrosos los ordenadores cuánticos

ordenadores Cuánticos se distinguen radicalmente de los clásicos , y por lo tanto permiten una comunicación rápida con grandes cantidades de datos. En este momento no están suficientemente desarrollados, pero en el futuro ...

Como configurar una VPN ilimitado por 1 dólar

Servicios de VPN en rusia se han reducido notablemente en popularidad en los últimos años. No es de extrañar, ya que es una excelente manera de entrar en los sitios, a los que por alguna razón está cerrado para los usuarios rusos ...

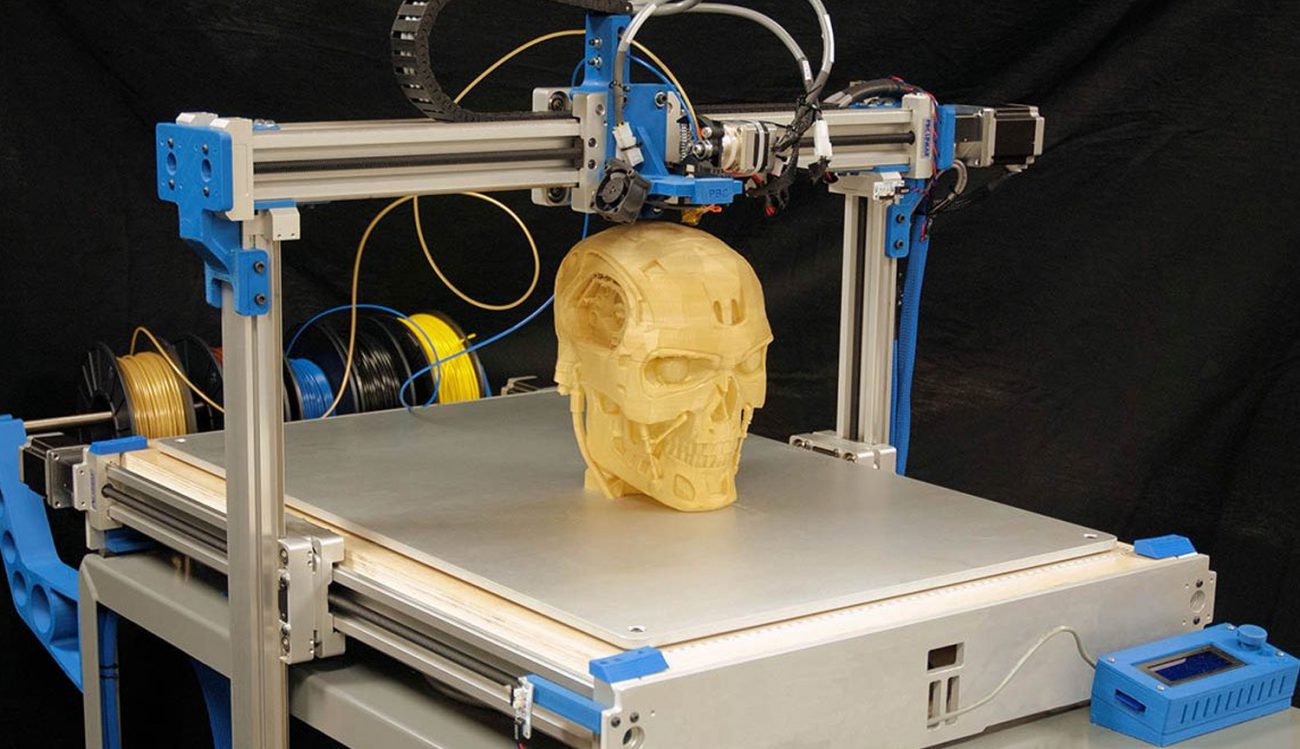

Las impresoras 3D se libera en el aire peligrosos para la salud de la sustancia

Impresoras 3D-impresión no sólo se utilizan para la fabricación de plástico de las figuras y de las piezas, sino también para la creación de las complejas estructuras de la especie . Su comodidad y la utilidad no hay duda, y es po...

Cómo garantizar el anonimato en internet (y ahorrar una buena)

Puede parecer que últimamente VPN de servicios se ha convertido en muy mucho, pero en realidad su número ha aumentado ligeramente — simplemente la necesidad de obtener acceso a un sitio web ha aumentado drásticamente. Además...

IBM va a utilizar la ia para resolver los problemas de la ciberseguridad

En la última hora de los piratas informáticos y otros ciberdelincuentes crean nuevas herramientas para el secuestro de datos o daño a las empresas y particulares. Y, en ocasiones, para la elaboración de instrumentos de protección ...

Honda ha construido en los estados unidos "inteligente cruce"

la seguridad vial — es muy importante. Y, en general, en la regulación de la situación en las carreteras de poco ha cambiado en el último medio siglo. Las señales de tráfico, el diseño de sí las señales de tráfico — qu...

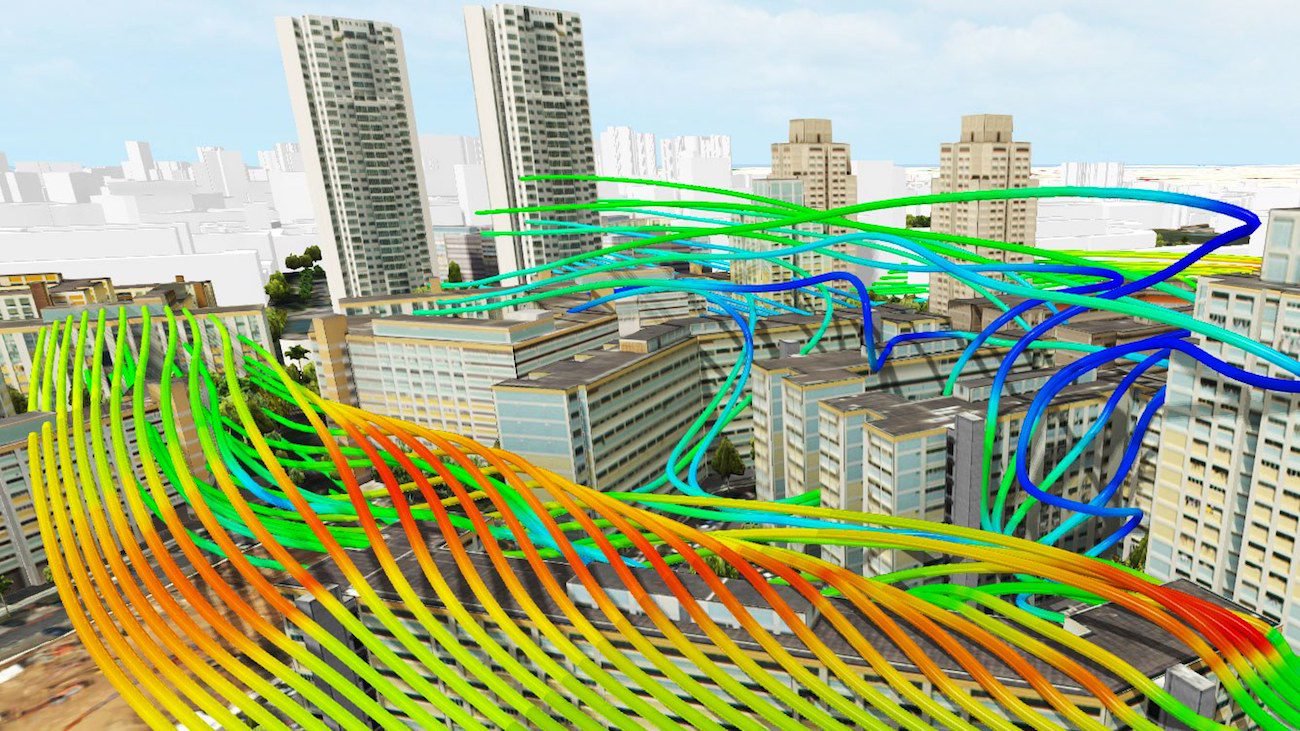

Virtual singapur: tuvo lugar el lanzamiento más ambicioso digital del proyecto en la historia de la

singapur es uno de los más avanzados tecnológicamente de las ciudades de la paz, y en el futuro en este campo de su posición, es probable que sólo se fortalecerá. Además de las pruebas de logros más recientes como aviones no tripu...

Como va a funcionar "la manta especial de seguridad" de Volvo

El otro día Volvo presentó fuera de línea eléctrica del prototipo bajo el nombre de 360c, en el que han incluido la "manta especial de seguridad" (por analogía con los cinturones y los airbags en caso de que cuando usted va a dorm...

Google quiere "matar" de la dirección URL en nombre de la seguridad de los usuarios

los Ingenieros de Google tienen la intención de realizar otra reforma en internet. El navegador de Google Chrome ya suprime el protocolo HTTP, marcando la utilizan sitios como inseguros y obligando a los administradores de pasar a...

En los procesadores Intel encontrado todavía el 3 de vulnerabilidad. Permiten el robo de datos

Hoy en día la compañía Intel ha anunciado tres nuevas vulnerabilidades de sus procesadores. Según la compañía estadounidense, estas vulnerabilidades pueden ser utilizados por los hackers para obtener acceso a algunos de los datos ...

Interiores de la cámara de policía pueden usarse por los hackers y delincuentes

los agentes de policía de todo el mundo hoy en día llevan en el cuerpo de la cámara. Actúan en una herramienta útil, que protege a los agentes de policía protege a los ciudadanos contra los actos ilícitos de los agentes del orden,...

Los ciclistas dispuestos cambian el casco en el actual módulo de airbag para la cabeza

En europa desde hace mucho tiempo se puede ver a los ciclistas que utilizan el personal de la almohada de la seguridad Hövding en lugar de grand slam. El éxito de su fabricante le ha permitido construir planes para la conquista de...

el Hacker ha adivinado aprovechar la vulnerabilidad de los routers para acceder a los archivos del ejército de estados unidos. Los datos obtenidos se trató de vender en el foro en даркнете, pero no pudo encontrar un comprador inte...

Nuevas formas de proteger su casa

Cuando se trata de la seguridad de la casa, la quiero para ofertas en el mercado de los sistemas de seguridad no menor que, por ejemplo, en el mercado de los smartphones. No hace mucho tiempo apareció otro jugador en este campo. H...

"El laboratorio kaspersky" no cooperar con la europol

kaspersky lab ha realizado el giro hacia rusia y tomó la decisión de no cooperar con los organismos de orden público, incluida la Europol. Esto se debe a la recientemente adoptada por el parlamento europeo en la resolución sobre e...

Facebook registra el movimiento de tus labios y mucho otra información

En respuesta a la solicitud del congreso de estados unidos después de апрельского con Cambridge Analytica, la compañía Facebook ha revelado todos sus métodos de recopilación de información acerca de los usuarios de la red social. ...

Medio millón de routers pueden ser desactivadas por el programa de VPNFilter

los Investigadores de seguridad han descubierto recientemente que, como mínimo, 500 mil de los routers que se encuentran en la explotación de los simples usuarios y empresas, infectado con malware, VPNFilter, la versión anterior d...

Esa noche, Twitter lanzó un mensaje de advertencia de seguridad, en el que le recomendó a 336 millones de sus usuarios a cambiar su contraseña. Resultó que debido a un error evidente algunos de los códigos almacenados y los expone...

Toshiba muestra cuántico de cifrado a un récord de distancia

los Investigadores de la compañía Toshiba han inventado una nueva forma de usar las leyes de la mecánica cuántica para enviar los mensajes protegidos con el uso de la tecnología moderna. Con el uso de sus ideas es posible enviar l...